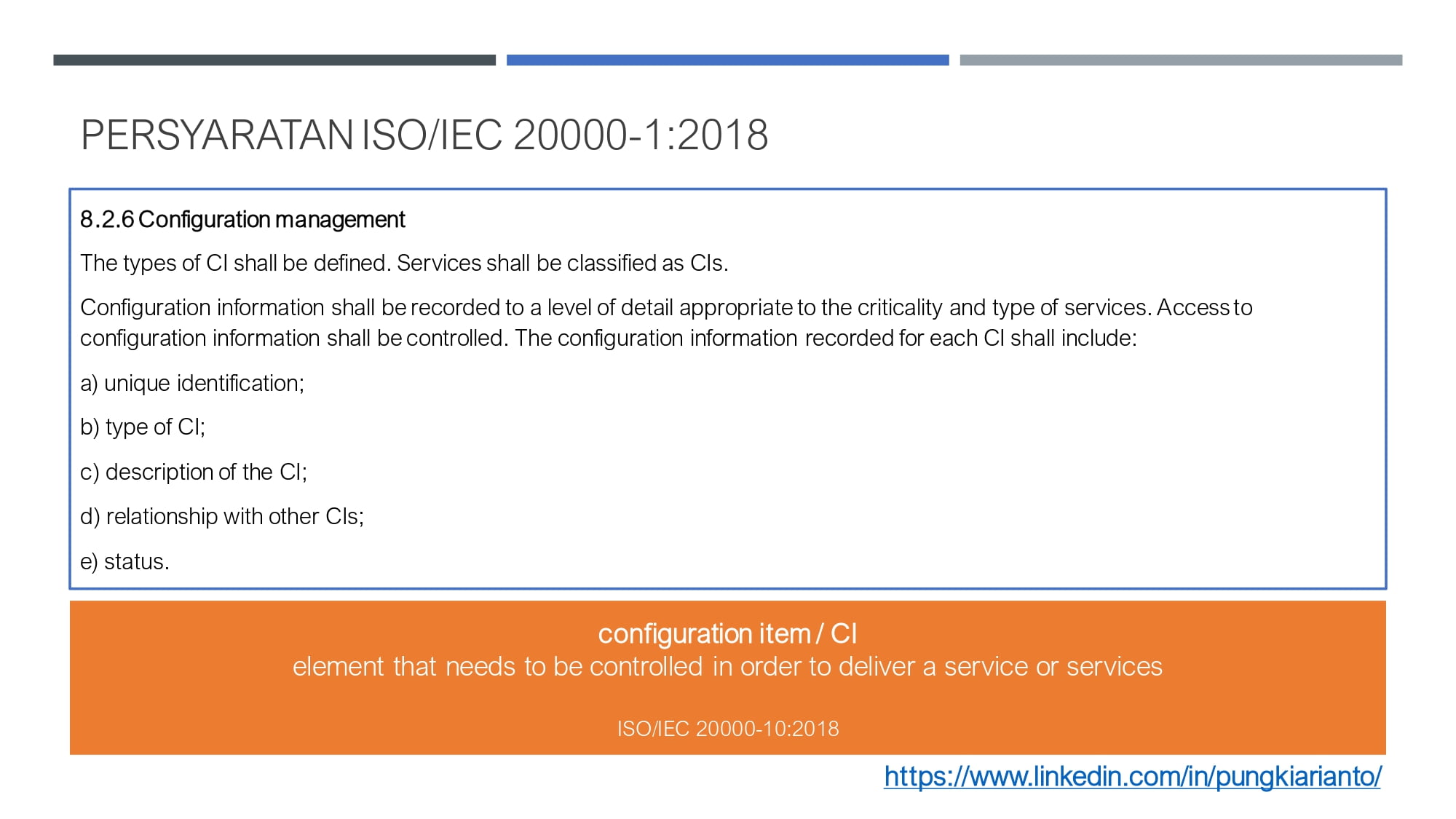

Salah satu persyaratan dari ISO/IEC 20000-1:2018 adalah aspek Manajemen Konfigurasi (Configuration Management) yang disebutkan pada klausul 8.2.6.

Menurut persyaratan, CI (configuration item) harus dicatat hingga ke tingkat kritikalitas yang diperlukan (appropriate) dan dikendalikan.

Informasi yang dicatat terkait CI, disebutkan ada 5 parameter.

The configuration information recorded for each CI shall include:

a) unique identification;

b) type of CI;

c) description of the CI;

d) relationship with other CIs;

e) status.

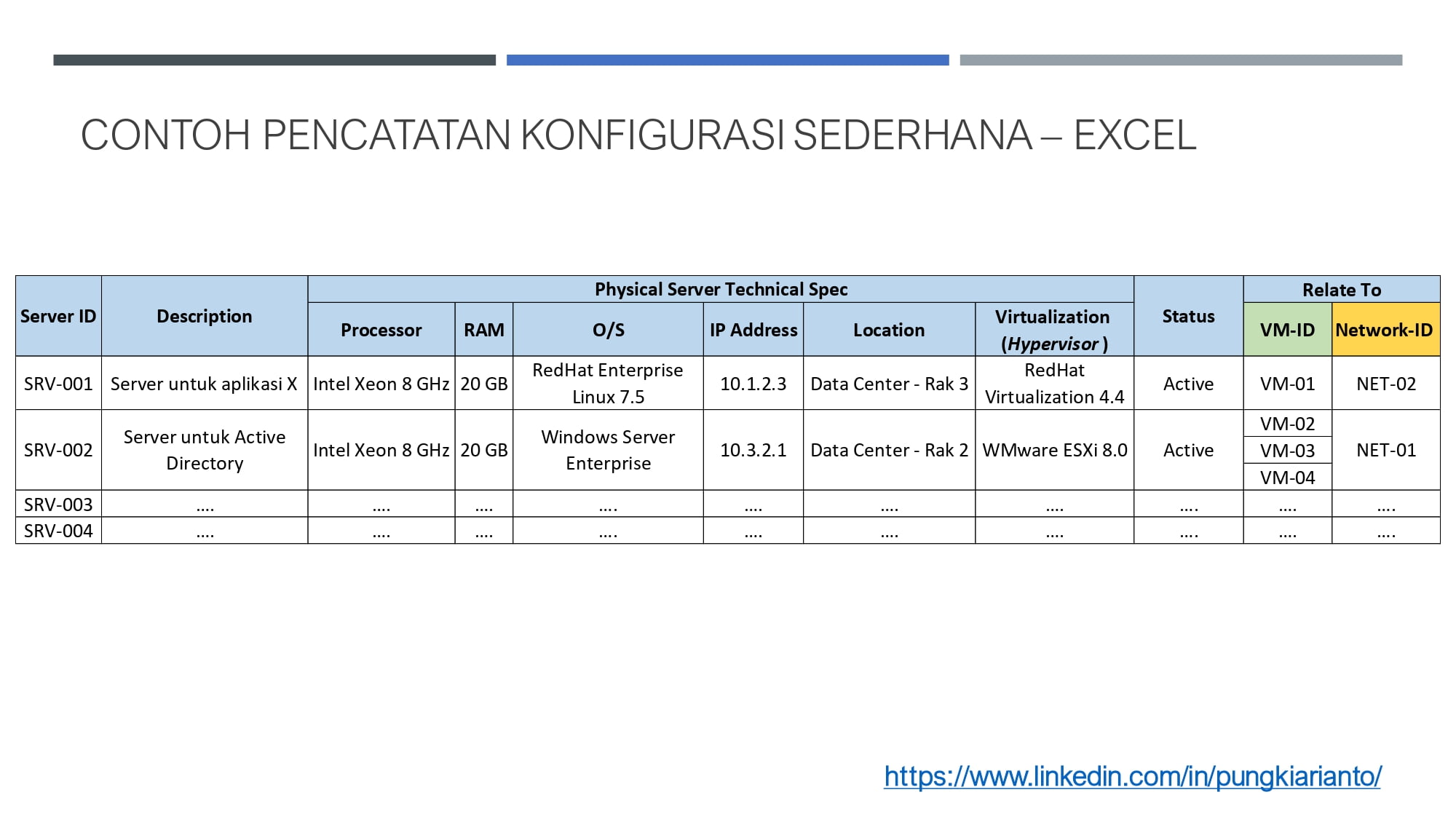

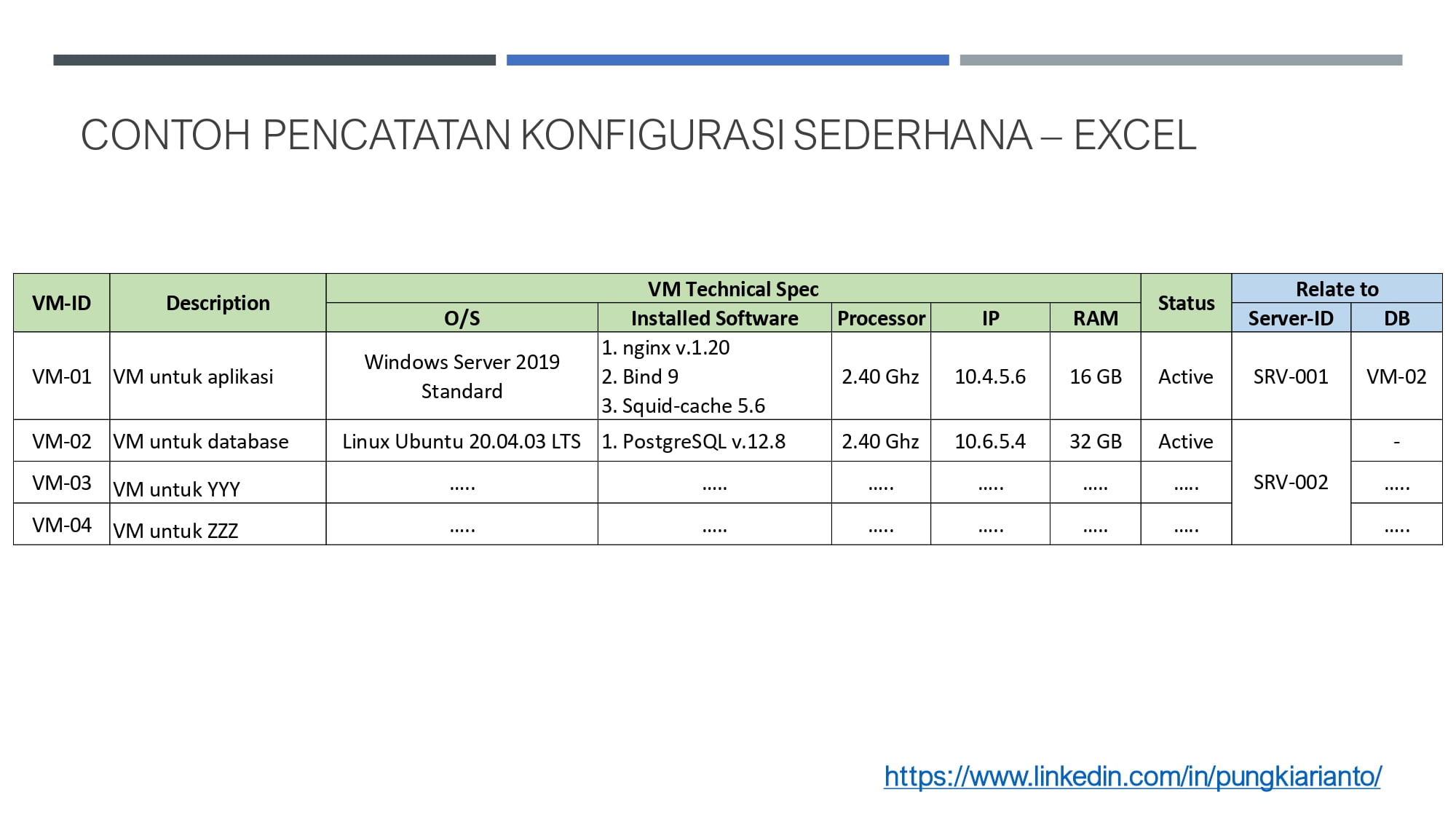

Tentunya, pencatatan ini akan lebih maksimal jika dibantu dengan ITMS tools seperti iTop, BMC Remedy, Ivanti, dst.

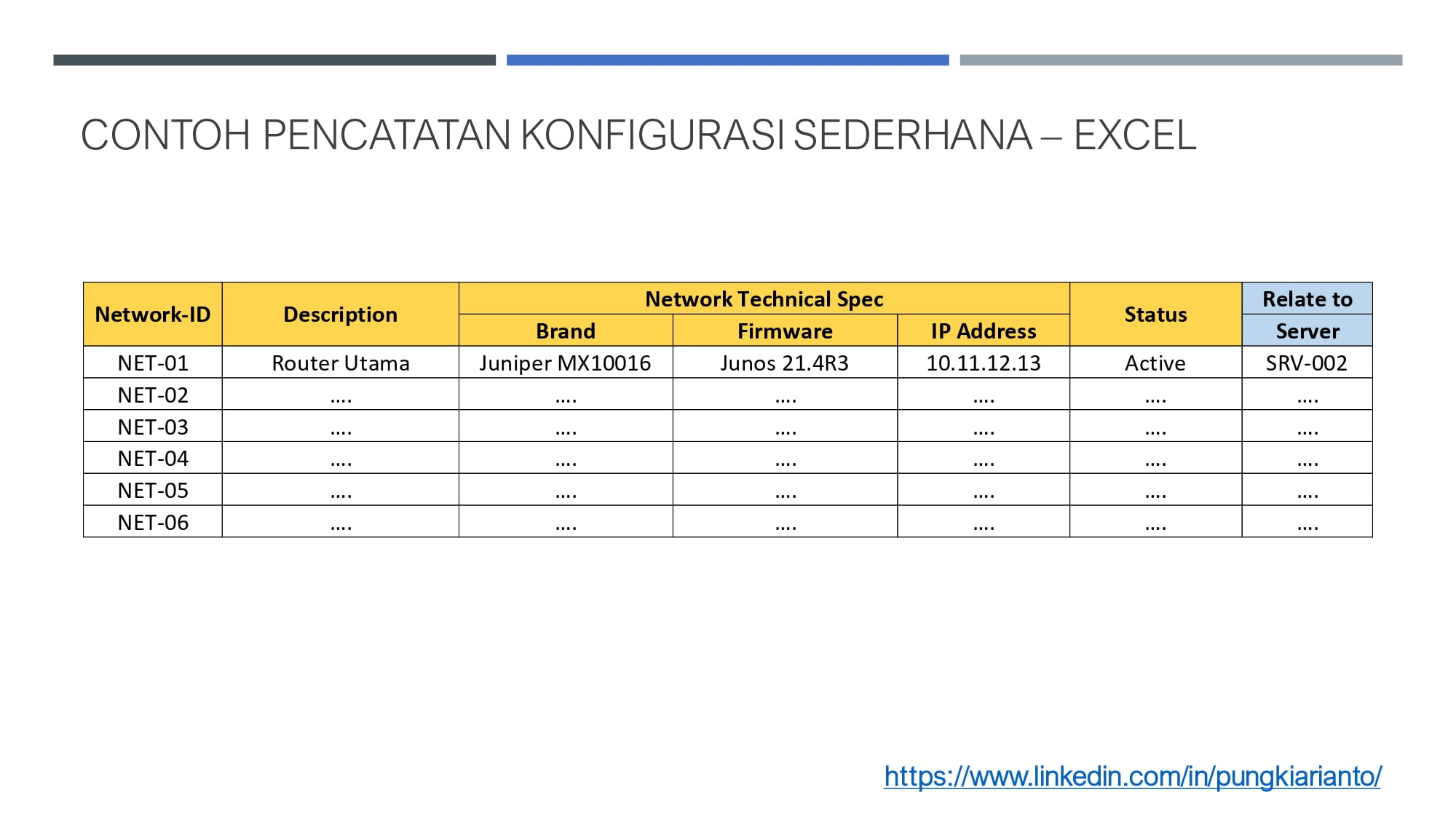

Namun mungkin semua alat (tools) tersebut tidaklah murah. Alternatif lain adalah menggunakan Excel (walaupun juga tidak mudah memeliharanya).

Pekan lalu, penulis diminta untuk ‘ngebut’ membuat pencatatan CI di Excel dalam waktu kurang dari 1 jam karena diperlukan untuk menghadapi audit sertifikasi.

Dan hasilnya adalah seperti terlampir.

Tentunya masih sangat sederhana dan sangat mungkin ditingkatkan (improve). Namun, Alhamdulillah tidak diangkat menjadi temuan oleh auditor dengan catatan, agar di masa mendatang dapat ditingkatkan lagi.

Tanggapan auditor pada audit tahap 1, adalah organisasi sudah membuat pencatatan CI, namun belum ada butir d) relationship with other CIs.

Sedangkan identifikasi relasi antar komponen sangatlah penting untuk ketergantungan antar komponen tersebut.

Contoh:

Suatu ketika ada sebuah organisasi X yang menyelenggarakan layanan H2H (host-to-host). Layanan tersebut berjalan lancar, hingga suatu hari layanan tersebut tidak beroperasi. Pihak mitra komplain keras karena layanan mereka menjadi terganggu, karena gangguan dari organisasi X.

Setelah ditelusuri, ternyata ada system engineer yang melakukan perubahan di server A. Dan sang engineer ternyata mengira bahwa server A yang dia ubah, tidak ada kaitannya dengan layanan H2H tadi.

Akhir kata, seandainya konfigurasi ini terdokumentasi, bahwa komponen pembentuk Layanan H2H adalah (misal):

1. Server A

2. Perangkat jaringan B

3. Database C

4. …dst

maka tentunya sang engineer akan lebih berhati-hati dalam melakukan perubahan, pemeliharaan atau aktivitas lain yang berkaitan dengan komponen tersebut.

Di zaman digital ini, jika layanan tidak beroperasi, sesungguhnya netizen itu amat – sangat – cepat – sekali mengabarkan kondisi tersebut ke media sosial.

Menurut persyaratan, CI (configuration item) harus dicatat hingga ke tingkat kritikalitas yang diperlukan (appropriate) dan dikendalikan.

Informasi yang dicatat terkait CI, disebutkan ada 5 parameter.

The configuration information recorded for each CI shall include:

a) unique identification;

b) type of CI;

c) description of the CI;

d) relationship with other CIs;

e) status.

Tentunya, pencatatan ini akan lebih maksimal jika dibantu dengan ITMS tools seperti iTop, BMC Remedy, Ivanti, dst.

Namun mungkin semua alat (tools) tersebut tidaklah murah. Alternatif lain adalah menggunakan Excel (walaupun juga tidak mudah memeliharanya).

Pekan lalu, penulis diminta untuk ‘ngebut’ membuat pencatatan CI di Excel dalam waktu kurang dari 1 jam karena diperlukan untuk menghadapi audit sertifikasi.

Dan hasilnya adalah seperti terlampir.

Tentunya masih sangat sederhana dan sangat mungkin ditingkatkan (improve). Namun, Alhamdulillah tidak diangkat menjadi temuan oleh auditor dengan catatan, agar di masa mendatang dapat ditingkatkan lagi.

Tanggapan auditor pada audit tahap 1, adalah organisasi sudah membuat pencatatan CI, namun belum ada butir d) relationship with other CIs.

Sedangkan identifikasi relasi antar komponen sangatlah penting untuk ketergantungan antar komponen tersebut.

Contoh:

Suatu ketika ada sebuah organisasi X yang menyelenggarakan layanan H2H (host-to-host). Layanan tersebut berjalan lancar, hingga suatu hari layanan tersebut tidak beroperasi. Pihak mitra komplain keras karena layanan mereka menjadi terganggu, karena gangguan dari organisasi X.

Setelah ditelusuri, ternyata ada system engineer yang melakukan perubahan di server A. Dan sang engineer ternyata mengira bahwa server A yang dia ubah, tidak ada kaitannya dengan layanan H2H tadi.

Akhir kata, seandainya konfigurasi ini terdokumentasi, bahwa komponen pembentuk Layanan H2H adalah (misal):

1. Server A

2. Perangkat jaringan B

3. Database C

4. …dst

maka tentunya sang engineer akan lebih berhati-hati dalam melakukan perubahan, pemeliharaan atau aktivitas lain yang berkaitan dengan komponen tersebut.

Di zaman digital ini, jika layanan tidak beroperasi, sesungguhnya netizen itu amat – sangat – cepat – sekali mengabarkan kondisi tersebut ke media sosial.

Rate this post